防火墙技术基础篇:NAT转发之——Smart NAT(No-PAT和NAPT结合)

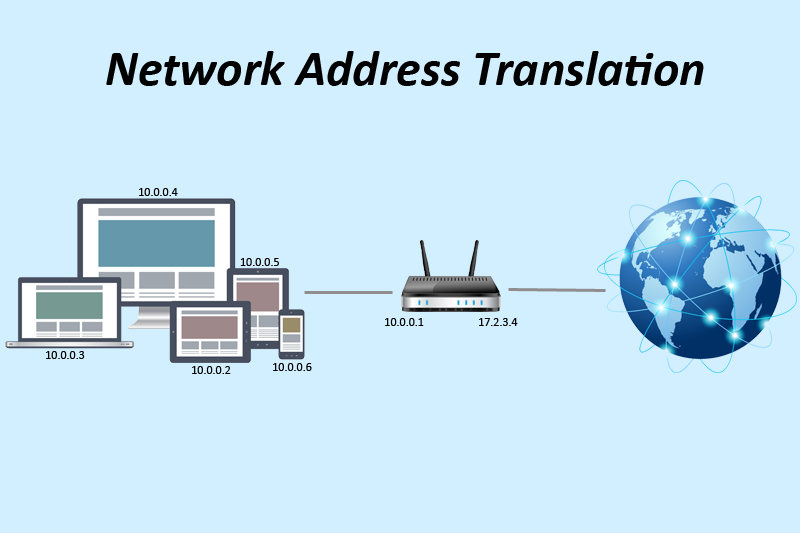

Smart NAT,即智能网络地址转换,是一种基于传统NAT技术的创新方案。它通过引入更高级的网络管理和控制机制,实现了更加灵活、高效和安全的网络通信。Smart NAT不仅可以实现基本的IP地址转换,还可以根据网络环境和用户需求动态调整转发策略,从而实现更优的网络性能。

防火墙技术基础篇:NAT转发之——Smart NAT(No-PAT和NAPT结合)

传统的NAT技术在处理大规模网络和复杂应用场景时存在一定的局限性。为了解决这些问题,一种名为Smart NAT的新型网络技术应运而生。本文将详细介绍Smart NAT的概念、原理以及优势。

一、什么是Smart NAT?

Smart NAT,即智能网络地址转换,是一种基于传统NAT技术的创新方案。它通过引入更高级的网络管理和控制机制,实现了更加灵活、高效和安全的网络通信。Smart NAT不仅可以实现基本的IP地址转换,还可以根据网络环境和用户需求动态调整转发策略,从而实现更优的网络性能。

二、Smart NAT的原理

Smart NAT的核心原理是在传统的NAT基础上引入了智能路由和负载均衡技术。具体来说,Smart NAT通过以下方式实现其功能:

智能路由:Smart NAT可以根据网络流量的类型、目的地和优先级等因素,动态地选择最佳的路由路径。这有助于提高网络的吞吐量和降低延迟,从而提高网络性能。

负载均衡:Smart NAT可以实时监测网络中的负载情况,并将流量分配到不同的网络设备上,以实现负载均衡。这有助于避免网络拥塞和提高网络稳定性。

安全策略:Smart NAT可以根据网络安全需求,对网络流量进行过滤和限制。例如,可以阻止未经授权的访问,防止恶意软件传播等。

三、Smart NAT的优势

与传统NAT相比,Smart NAT具有以下优势:

更高的网络性能:通过智能路由和负载均衡技术,Smart NAT可以实现更高的网络吞吐量和更低的延迟,从而提高网络性能。

更好的网络扩展性:Smart NAT可以根据网络规模和需求动态调整转发策略,从而实现更好的网络扩展性。

更强的网络安全性:Smart NAT可以根据网络安全需求,对网络流量进行过滤和限制,从而提供更强的网络安全保障。

更灵活的网络管理:Smart NAT可以根据网络环境和用户需求,动态调整转发策略,从而实现更灵活的网络管理。

接下来我们通过一个简单的实验来演示Smart NAT的配置过程以及具体的效果

四、实验步骤

4.1 创建实验环境

4.2 接口IP地址配置及开启Ping功能

配置接口g1/0/0

配置接口g1/0/1

4.3 配置安全区域分别将g1/0/1加入trust区域、g1/0/2加入untrust区域

将g1/0/1加入trust区域

将g1/0/2加入untrust区域

4.4 配置默认路由访问公网

4.5 配置安全策略

[FW1]security-policy

[FW1-policy-security]rule name to_internet //创建策略名为to_internet

[FW1-policy-security-rule-policy1]source-zone trust //设置源区域为trust

[FW1-policy-security-rule-policy1]destination-zone untrust //设置目标区域为untrust

[FW1-policy-security-rule-policy1]source-address 192.168.10.0 24

[FW1-policy-security-rule-policy1]action permit //安全规则的动作,这里表示允许该规则流量的通过

4.6 设置NAT地址池

[USG6000V1]nat address-group nat-pool

[USG6000V1-address-group-nat-pool]mode no-pat global

[USG6000V1-address-group-nat-pool]section 0 10.1.1.10 10.1.1.11

[USG6000V1-address-group-nat-pool]smart-nopat 10.1.1.12

[USG6000V1-address-group-nat-pool]route enable

4.7 配置NAT策略

[USG6000V1]nat-policy

[USG6000V1-policy-nat]rule name to_internet

[USG6000V1-policy-nat-rule-to_internet]source-zone trust

[USG6000V1-policy-nat-rule-to_internet]destination-zone untrust

[USG6000V1-policy-nat-rule-to_internet]source-address 192.168.10.0 24

[USG6000V1-policy-nat-rule-to_internet]action source-nat address-group nat-pool

4.8 配置测试设备

配置server1

配置PC1(PC2和PC3配置省略)

PC1 192.168.10.5

PC2 192.168.10.6

PC3 192.168.10.7

4.9 测试结果

启动PC1和PC2一直ping服务器,再启动PC3 服务器,然后看看PC3能不能ping通,再查看防火请会话表

可以看到PC3也能ping通服务器

查看防火请会话表,发现PC3的数据是由10.1.1.12这个IP地址转发出去的,符合我们设置好的预留地址情况,如果no-pat地址池用完,则使用这个IP地址进行NAPT转换。

更多推荐

已为社区贡献4条内容

已为社区贡献4条内容

所有评论(0)