wireshark数据分析-ftp1

5.使用Wireshark分析capture.pcapng数据流量包,这些数据中有非常多的ICMP报文,其中有一个设备是路由器,IP地址为192.168.181.25,将路由器上主动发出的ping请求的数量作为Flag值提交;6.使用Wireshark分析capture.pcapng数据包文件,这些数据中有非常多的ICMP报文,这些报文中有大量的非正常ICMP报文,找出类型为重定向的所有报文,将报

流量分析

任务环境说明:

- 服务器场景:ftp1

- 服务器场景操作系统:未知(关闭连接)

- 系统用户名:ftp 密码:空

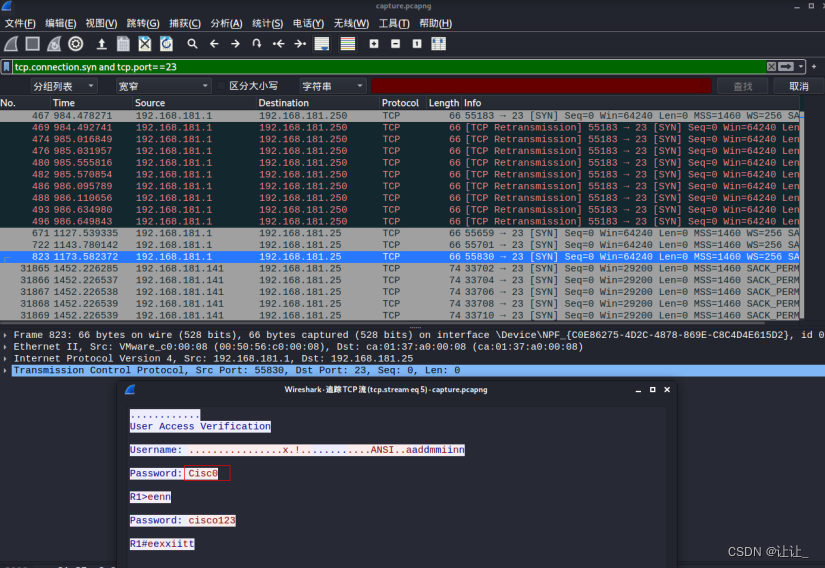

1.从靶机服务器的FTP上下载capture.pcapng数据包,使用Wireshark分析数据包找出telnet服务器(路由器)的用户名和密码,并将密码作为Flag值提交;

flag:Cisc0

2.使用Wireshark分析capture.pcapng数据流量包,telnet服务器是一台路由器,找出此台路由器的特权密码,并将密码作为Flag值提交;

flag:cisco123

3.使用Wireshark分析capture.pcapng数据流量包,ftp服务器已经传输文件结束,将登陆服务器后的第一条指令作为Flag值提交;

查询ftp登入成功的包

flag:LIST

4.使用Wireshark分析capture.pcapng数据流量包,找出数据包当中所有HTTP状态码为404的报文,将这些报文的数量作为Flag值提交;

查询http返回值为404的包,右下角查看个数

flag:52

5.使用Wireshark分析capture.pcapng数据流量包,这些数据中有非常多的ICMP报文,其中有一个设备是路由器,IP地址为192.168.181.25,将路由器上主动发出的ping请求的数量作为Flag值提交;

icmp.type==8代表ping包,后面筛选源ip,右下角查看个数

flag:219

6.使用Wireshark分析capture.pcapng数据包文件,这些数据中有非常多的ICMP报文,这些报文中有大量的非正常ICMP报文,找出类型为重定向的所有报文,将报文重定向的数量作为Flag值提交;

icmp返回值为5代表重定向的包

flag:57

8.使用Wireshark分析capture.pcapng数据包文件,这些数据中有ssh报文,由于ssh有加密功能,现需要将这些加密报文的算法分析出来,将ssh客户端支持的第一个算法的名称作为Flag值提交。

删选ssh服务,随意点开一个包,查看第一个加密报文

flag: ecdh-sha2-nistp521

这是一次人社口比赛数据分析的回忆题 内容还是蛮丰富 大家可以借鉴一下 数据分析要对常见的数据内容了解 基础服务掌握 还有一些非常常见的筛选函数要熟悉 平时大家可以多多练习题目 比赛就不会慌了 今天就到这里啦~ 灰灰~

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)