OPNsense 入侵检测配置 (VMware 环境)

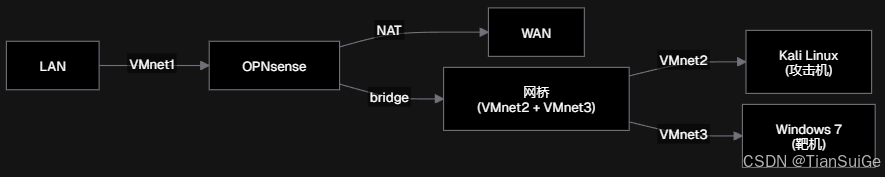

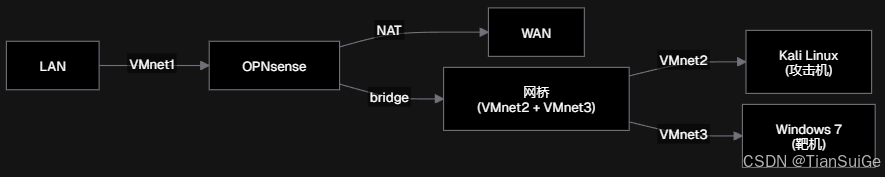

本教程介绍如何在 VMware 环境中使用透明网桥配置 OPNsense 的入侵检测。网络拓扑包含一台 Kali Linux 攻击机和一台 Windows 7 靶机,通过虚拟网络 VMnet2 和 VMnet3 连接。配置步骤。

·

文章目录

4.使用 Kali Linux 和 Windows 7 测试配置

前言

本教程介绍如何在 VMware 环境中使用透明网桥配置 OPNsense 的入侵检测。网络拓扑包含一台 Kali Linux 攻击机和一台 Windows 7 靶机,通过虚拟网络 VMnet2 和 VMnet3 连接。

配置步骤

1.配置 OPNsense 网络接口

-

添加两个网络接口:

在 OPNsense 虚拟机设置中,添加两个新的网络适配器。

-

分配接口:

在 OPNsense 中进入 接口 页面,将新添加的网络适配器分配给 OPT1 和 OPT2 接口,并启用这两个接口。

由于我们要做一个透明网桥,因此不需要为这两个接口分配 IP 地址。

2.设置网桥

-

创建 Bridge0:

进入 接口 > 其他类型 > 网桥,创建一个新的网桥。

将 OPT1 和 OPT2 添加为 Bridge0 的成员。

-

启用 Bridge0 并分配 IP 地址:

进入 接口 页面,启用 Bridge0,并为其分配一个 IP 地址,启用 DHCP 服务。

为 Bridge0 、OPT1、OPT2添加一条允许流量通过的防火墙规则。

3. 配置入侵检测

- 启用入侵检测:

进入 服务 > 入侵检测,启用入侵检测服务。

勾选 IPS 模式 选项。

将接口设置为网桥(OPT3)

- 下载规则:

下载 ET open/emerging-exploit规则集。

- 启用特定规则:

搜索“ms17”,找到规则 ET EXPLOIT Possible ETERNALROMANCE MS17-010。

将该规则设置为**警报**模式并启用。

4.使用 Kali Linux 和 Windows 7 测试配置

- 配置攻击机和靶机:

在 VMware 中启动 Kali Linux 和 Windows 7 虚拟机。

将 Kali 和 Windows 7 的网络适配器分别配置为 VMnet2 和 VMnet3

- 验证网络连通性:

在两台机器之间互相 ping 测试,并尝试访问网络(如 ping 百度),确保网络处于连通状态。

5.从 Kali Linux 发起攻击

- 在 Kali 上打开 Metasploit:

msfconsole

- 使用 SMB 扫描器扫描 MS17-010 漏洞:

use auxiliary/scanner/smb/smb_ms17_010set RHOSTS <Windows 7 的 IP 地址>run

6.在 OPNsense 上检查警报

- 查看入侵检测警报:

进入 服务 > 入侵检测 > 警报

检查是否有与 EternalBlue 或 MS17-010 相关的警报。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)